L’Agenzia dell’Unione europea per la cybersicurezza (ENISA) lancia anche quest’anno la campagna 2023 dello European Cybersecurity Month (ECSM), il principale progetto di awareness della cybersicurezza promosso a livello europeo. Il tema del 2023 è il social engineering.

Al grido (un po’ lungo) di #BeSmarterThanCriminalHacker l’invito è quello di proteggere la sicurezza informatica non a colpi di firewall, antivirus o password supercomplicate, ma usando (meglio) la testa.

L’ingegneria sociale infatti sfrutta le debolezze della psicologia umana. Detto con le parole di un esperto:, tutti i firewall e le crittografie del mondo non impediranno mai a un ingegnere sociale dotato di talento di frugare in un database aziendale o a un dipendente adirato di mandare in tilt un sistema. Se un hacker vuole introdursi in un sistema, l’approccio più efficace è cercare di sfruttare l’anello più debole: non i sistemi operativi, i firewall o gli algoritmi di crittografia, ma le persone.

I 3 anni del condor

L’esperto in questione è Kevin Mitnick, detto Condor, uno che con l’ingegneria sociale è diventato tanto famoso quanto “ricercato”, negli anni 90. Agli albori di internet, Mitnick è stato un celebre hacker in grado di infiltrarsi nei sistemi informatici di importanti aziende quali Intel, Pacific Bell, Nokia, IBM, Sun Microsystem, rubando software e circa 20.000 numeri di carte di credito, (comprese quelle di alcuni magnati della Silicon Valley) e causando ingenti danni ai sistemi informatici aziendali. Dopo la condanna, arrivata inesorabilmente nel è stato capace di eludere l’FBI per quasi 3 anni prima di essere arrestato, anche in questo caso avvalendosi dell’ingegneria sociale per essere sempre un passo avanti ai suoi inseguitori.

Come racconta il New York Times: “Nel 1993 ha ottenuto il controllo di sistemi telefonici in California che gli hanno permesso di intercettare gli agenti dell’FBI che lo stavano inseguendo e di confondere i loro sforzi per rintracciarlo. A un certo punto fecero irruzione in quella che pensavano fosse la casa di Mitnick, per poi trovarvi un immigrato mediorientale che guardava la TV. In un’altra occasione, utilizzando uno scanner radio e un software, Mitnick ha scoperto che gli agenti dell’FBI si stavano avvicinando a lui. Fuggì dal suo appartamento e quando le autorità arrivarono, trovarono una scatola di ciambelle ad attenderli.”

Alla fine è stato catturato e ha trascorso cinque anni in prigione. Tuttavia, non è emersa alcuna prova che Mitnick abbia utilizzato i file rubati a scopo di lucro.

Le sue frodi erano più simili a una partita a scacchi, una scommessa al rialzo per vedere fino a dove riusciva a spingersi. Era affascinato da illusionismo, prestidigitazione e mentalismo: non per nulla l’identità fittizia sotto cui si celava durante gli anni di latitanza era Eric Weisz, il vero nome di Houdini.

Come spiega sempre il New York Times: “Mitnick ha spesso adottato un approccio sorprendentemente vecchio stile al furto high-tech. Spesso impersonava figure autorevoli al telefono e nelle e-mail, convincendo funzionari aziendali di basso livello a rivelare password che gli davano accesso a informazioni segrete.”La definizione di ingegneria sociale usata da Mitnick spiega bene la sua tecnica : “L’ingegneria sociale utilizza l’influenza e la persuasione per ingannare le persone convincendole che l’ingegnere sociale è qualcuno che non è, oppure manipolandole. In questo modo, l’ingegnere sociale è in grado di sfruttare le persone per ottenere informazioni con o senza l’uso della tecnologia.”

Dopo aver scontato la pena, ha cambiato radicalmente direzione, diventando un consulente di sicurezza informatica e un paladino della sicurezza informatica responsabile.

Attacchi famosi basati sull’ingegneria sociale

Facciamo un paio di esempi per capire meglio come la manipolazione della psiche umana si sposi alla perfezione con gli attacchi informatici.

Il primo esempio è del 1987, ed è il celebre “Christmas Tree EXEC” uno dei primi esempi di worm informatico, un tipo di malware progettato per diffondersi automaticamente, autoinviandosi per email a tutta la rubrica dell’utente infettato. Chi non vorrebbe vedere il proprio computer trasformarsi in un albero di natale pieno di luci lampeggianti? Basta aprire l’allegato e tac…il gioco è fatto… anche tutti i tuoi contatti avranno automaticamente questo simpatico regalo. Il worm non causava danni significativi ai dati o ai sistemi. Era più fastidioso che dannoso, il suo effetto principale era quello di disturbare gli utenti e saturare le reti e-mail. Più che altro rappresentava una dimostrazione delle potenziali minacce legate al software malevolo e alla vulnerabilità dei sistemi.

Il Natale può essere fastidioso, ma non farà mai tanti danni quanti ne può fare una lettera d’amore, cioè 5,5 miliardi di dollari.

Siamo nel 2000, ricevi una mail con un oggetto difficile da ignorare: “ILOVEYOU” o “Love Letter for You”. Anche l’allegato ovviamente stuzzica la curiosità e lusinga con la promessa di un amante misterioso: “LOVE-LETTER-FOR-YOU.TXT.vbs.” Che fai lo apri?

Lo aprirono davvero in tanti e anche se non era herpes, era comunque un virus che sfruttava le vie dell’amore: una volta aperto, non solo si diffondeva automaticamente attraverso la rubrica dei contatti, ma portava distruzione: eliminava file o li rendeva inaccessibili, copiava e inviava password e dati sensibili a un server remoto. L’amore ha scatenato un’epidemia che non ha risparmiato aziende e organizzazioni di rilievo: il Pentagono, la CIA e il Parlamento britannico, hanno dovuto spegnere temporaneamente i loro servizi di posta elettronica per arrestare la diffusione del malware.

“ILOVEYOU” è stato uno dei primi virus a fare danni su scala globale dimostrando il potere dell’ingegneria sociale. Certo eravamo più ingenui, meno consapevoli e incauti… oggi non succederebbe più, figurati se apro un allegato da un mittente sconosciuto…

Sicuri, sicuri? Perché oggi le tecnologie sono molto più evolute, mentre la nostra mente a livello evolutivo è sempre la stessa. Siamo forse un po’ meno ingenui, ma alla fine funzioniamo allo stesso modo.

Per esempio, vi ricordate cosa è successo nel 2020 su Twitter? L’hackeraggio di numerosi profili celebri (tra cui Bill Gates, Jeff Bezos, Elon Musk e Joe Biden). allo scopo di diffondere una truffa legata alle criptovalute. Come hanno fatto gli hacker? Hanno ottenuto le credenziali di accesso ad alcuni strumenti di amministrazione da un dipendente di Twitter, tramite l’ingegneria sociale.

I principi psicologici su cui si basa l’ingegneria sociale

Le tipologie di attacchi di ingegneria sociale sono davvero tante, ma tutte si basano su alcuni principi:

Autorità: Le persone tendono a rispettare le autorità. Impersonare una persona autorevole, come un tecnico informatico o un dirigente aziendale, per convincere le vittime a rivelare informazioni sensibili, è un trucco comune che non richiede nemmeno internet.

Affidabilità e simpatia: si presenta in modo molto piacevole, è simpatico ed affabile e cattura la nostra fiducia, ma è un malintenzionato

Scarsità: La percezione di risorse limitate o opportunità rare può spingere le persone a compiere azioni rapidamente, senza riflettere, Hai vinto qualcosa, ma solo se clicchi subito!

Coerenza e impegno: Le persone tendono a cercare la coerenza tra le proprie azioni. Per questo gli iesperti di ingegneria sociale cercano di far sì che le vittime agiscano a piccoli passi, con decisioni minime che li rendono più inclini a compiere azioni più grandi, in seguito.

Ricompense e punizioni: il bastone e la carota, per influenzare le nostre azioni (è anche il meccanismo delle catene di S. Antonio vecchio stampo, ve le ricordate?)

Reciprocità: Il principio della reciprocità suggerisce che le persone tendono a rispondere positivamente a favori, regali o gesti gentili.

Scopo e premura: Un altro trucco è quello di presentare un pretesto o una motivazione convincente per la richiesta truffalsina, sfruttando l’empatia delle vittime o facendo sì che credano di svolgere un compito importante.

Schemi cognitivi: abili manipolatori sanno sfruttare bias cognitivi, stereotipi e schemi mentali per ottenere informazioni o cooperazione.

Manipolazione delle emozioni: Emozioni come la paura, l’ansia o l’entusiasmo influenzano le vittime e possono portarle a compiere azioni contro la loro volontà. La aprireste una mail che dice che siete convocati in tribunale? Meglio controllare da chi arriva e dove manda quel link (senza cliccarlo).

Come proteggersi?

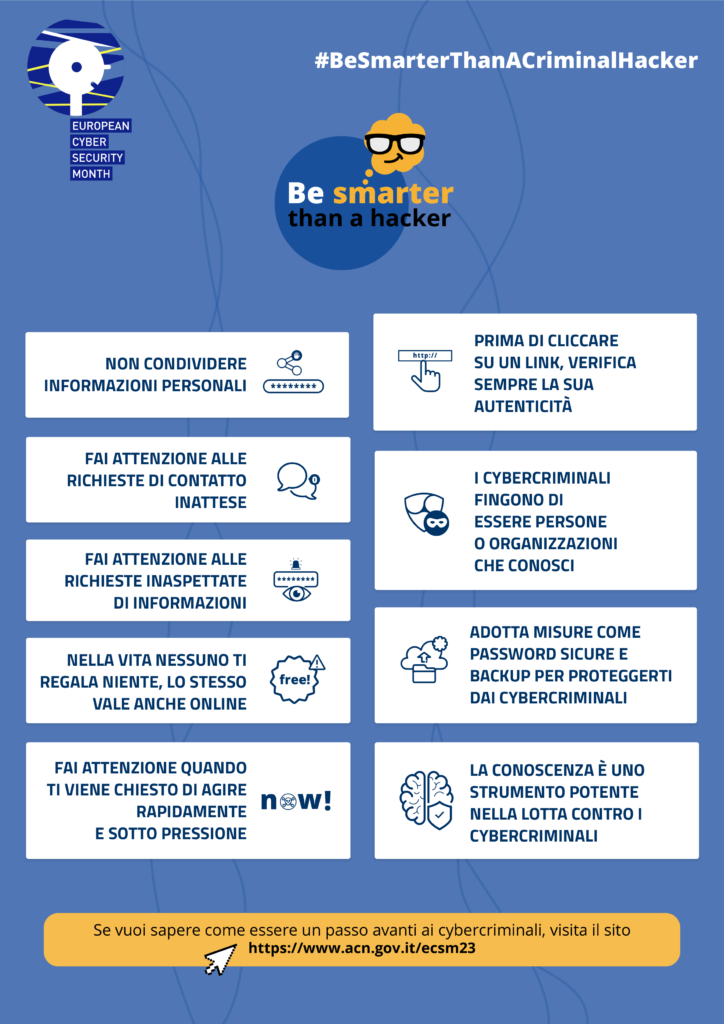

L’Agenzia dell’Unione europea per la cybersicurezza oltre a intimarci di essere più smart, ci fornisce anche qualche consiglio pratico che può tornare utile.

- NON CONDIVIDERE INFORMAZIONI PERSONALI

- PRIMA DI CLICCARE SU UN LINK, VERIFICA SEMPRE LA SUA AUTENTICITÀ

- I CYBERCRIMINALI FINGONO DI ESSERE PERSONE O ORGANIZZAZIONI CHE CONOSCI

- ADOTTA MISURE COME PASSWORD SICURE E BACKUP PER PROTEGGERTI DAI CYBERCRIMINALI

- FAI ATTENZIONE ALLE RICHIESTE DI CONTATTO INATTESE

- FAI ATTENZIONE ALLE RICHIESTE INASPETTATE DI INFORMAZIONI

- NELLA VITA NESSUNO TI REGALA NIENTE, LO STESSO VALE ANCHE ONLINE

- FAI ATTENZIONE QUANDO TI VIENE CHIESTO DI AGIRE RAPIDAMENTE E SOTTO PRESSIONE

- LA CONOSCENZA È UNO STRUMENTO POTENTE NELLA LOTTA CONTRO I CYBERCRIMINALI

Fonti

- https://www.theatlantic.com/technology/archive/2011/08/dont-even-think-about-trying-hack-facebook/354262/

- https://www.wired.it/article/kevin-mitnick-famoso-hacker/

- https://www.nytimes.com/2023/07/20/technology/kevin-mitnick-dead-hacker.html

- https://www.acn.gov.it/ecsm23

- https://builtin.com/cybersecurity/what-is-social-engineering

- https://www.kinetikon.com/social-engineering-introduzione/

- https://www.mitnicksecurity.com/the-history-of-social-engineering

- https://techcrunch.com/2020/07/15/twitter-hacker-admin-scam/